Кибератаки спецслужб на мобильные устройства

|

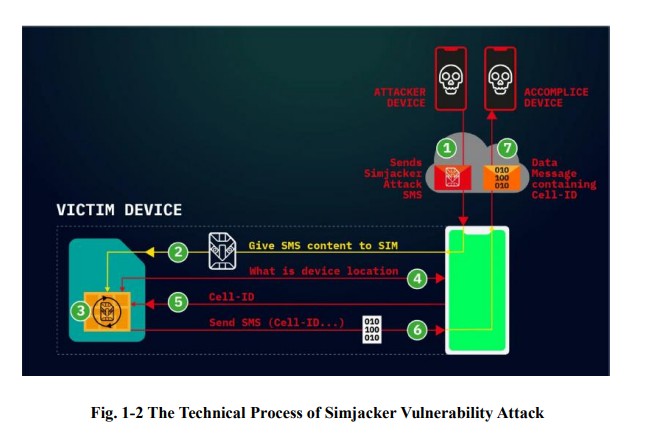

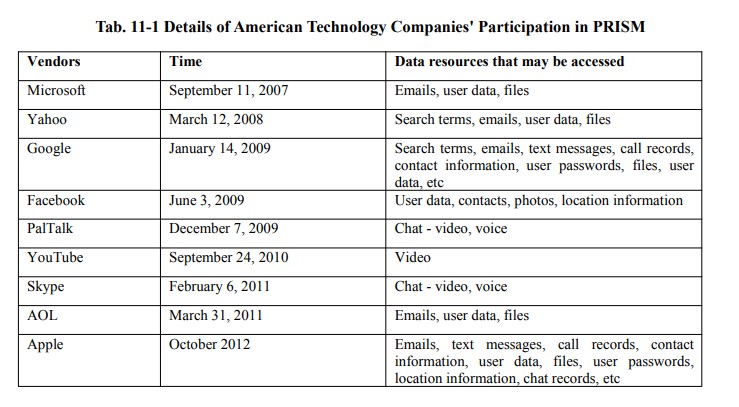

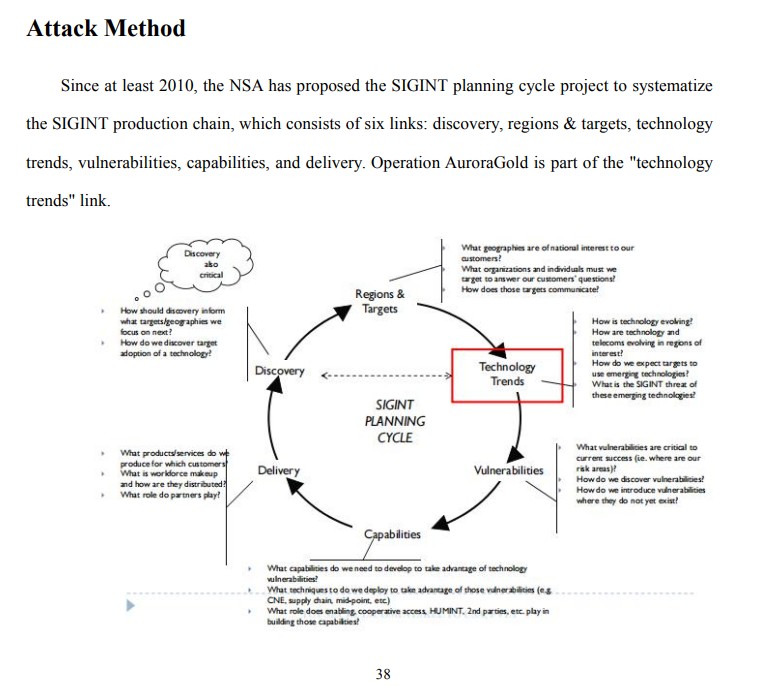

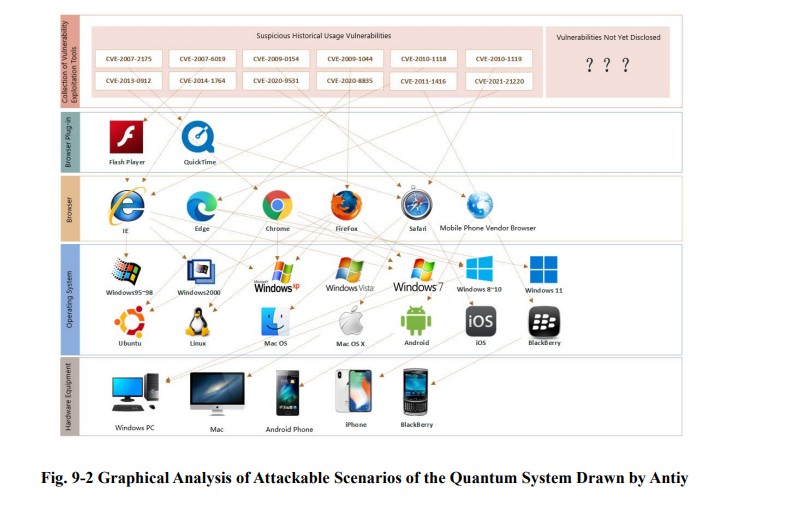

1. США, пользуясь доминирующим положением ИТ-компаний в области телекоммуникационных технологий и в глобальной цепочке поставок ИКТ-продуктов, проводят злонамеренные тайные кибероперации против иностранных государств. 2. Разведслужбы США с помощью заложенных американскими провайдерами и поставщиками оборудования «бэкдоров» осуществляют служку и сбор информации о деятельности государственных учреждений, компаний и частных лиц. 3. Широкий набор инструментов, включая уязвимости sim-карт, операционных систем, Wi-Fi, Bluetooth, GPS и мобильных сетей, являются лишь известной «вершиной айсберга» вредоносной деятельности американского разведывательного сообщества, нацеленной на кражу персональных данных, получение информации об устройствах, перехват телефонных звонков и определение геолокации. 4. Серьезную опасность представляет взятое на вооружение спецслужбами США коммерческое шпионское программное обеспечение. Посредством использования израильской программы Pegasus ФБР и ЦРУ осуществляли прослушивание телефонных разговоров глав государств, включая лидеров Франции, Пакистана, ЮАР, Египта и Ирака. 5. Обвинения Вашингтона в адрес других стран в нарушении безопасности цепочек поставок и проведении кибератак являются очередным примером американских двойных стандартов. Белый дом всеми силами стремится сохранить монополию в цифровой сфере, что подразумевает противодействие наращиванию потенциала развивающихся государств. https://colonelcassad.livejournal.com/9893188.html Радиоразведка (SIGINT) - это деятельность и область сбора разведывательных данных путем перехвата сигналов, будь то сообщения между людьми (коммуникационная разведка — сокращенно COMINT) или электронные сигналы, непосредственно не используемые в коммуникации (электронная разведка — сокращенно ELINT). Поскольку секретная информация обычно зашифровывается, радиотехническая разведка может обязательно включать криптоанализ (для расшифровки сообщений). Анализ трафика — изучение того, кто, кому и в каком количестве передает сигналы, — также используется для интеграции информации и может дополнять криптоанализ. Электронные средства перехвата появились еще в 1900 году, во время Англо-бурской войны 1899-1902 годов. В конце 1890-х годов Королевский военно-морской флот Великобритании установил на своих кораблях беспроводные устройства производства Marconi, а британская армия использовала некоторые ограниченные средства беспроводнойсвязи. Буры захватили несколько беспроводных устройств и использовали их для передачи важныхсообщений. Поскольку в то время англичане были единственными людьми, передающими радиосигналы, британцы не нуждались в специальной интерпретации сигналов, каковыми они и были. Зарождение радиоразведки в современном понимании относится к русско-японской войне 1904-1905 годов. В 1904 году, когда российский флот готовился к конфликту с Японией, британский корабль HMS Diana, стоявший в Суэцком канале, впервые в истории перехватил радиосигналы российского военно-морского флота, отправленные для мобилизации флота. Табличка ниже показывает, с какого года крупные компании "Big Tech" передают данные (и типы данных) американским спецслужбам. Любая продукция этих компаний заведомо скомпрометирована с точки зрения цифровой безопасности и приватности. |

|

Caller ID Name будет обязателен

|

Госдума приняла в первом чтении проект о борьбе с телефонным и интернет-мошенничеством, согласно которому все звонки на экранах мобильных телефонов должны быть промаркированы. |

Caller ID Name будет обязателен

Почему телефонные мошенники не исчезнут сами собой

|

Цитирую (https://t.me/vmarahovsky/3308): — осведомлённость о том, что «есть телефонные мошенники и пытаются украсть деньги от имени банка»: 95%; — осведомлённость о том, что [иностранцы] представляются также ФСБ и полицией: 40%; — осведомлённость о том, что [иностранцы] представляются экс-коллегами по прежним работам: 25% |

Вчера я ссылался уже на ликбез Алексея Антонова про мошенников, которые инсценируют похищение родственника при помощи ИИ. Однако собранные Виктором данные показывают, что с точки зрения рациональных злодеев это пока что излишество.

Немного арифметики. Я не владею реальными данными по работе чёрных колл-центров, поэтому все цифры примерные (для наших расчётов достаточно и примерных цифр).

1. Оператор чёрного колл-центра получает 100 тысяч гривен в месяц (200 тысяч рублей).

2. Оператор делает 3 тысячи звонков в месяц.

3. В этих 3 тысячах звонков в 5% случаев на том конце провода оказывается потенциальная жертва, которая прожила последние 5 лет в дремучем лесу, и ещё не в курсе, что мошенники представляются банкирами.

4. Итого мошенники получают 150 наивных клиентов за 100 тысяч гривен, то есть платят по 650 гривен за одного тёплого Буратино.

Довольно дёшево, так как «средний чек» у мошенников значительно выше. При этом себестоимость лида (контакта потенциальной жертвы) можно резко снизить, если переключиться со схемы «звонит менеджер банка» на менее узнаваемую схему «звонит старший детектив ФСБ». Так как с этой схемой незнакомы уже 60% абонентов, стоимость дозвона сразу снижается до 55 гривен за одну жертву.

Эту сумму можно снизить ещё сильнее, если настроить массовый обзвон роботами, а человека подключать только после того, как жертва зацепится за первый крючок.

Как видите, выстраивать сложные декорации, добывая личную информацию и инсценируя потом фальшивое похищение, крупным чёрным колл-центрам пока что просто не нужно — это ниша для мелких креативных группировок. В итоге бухгалтерия крупняка выглядит примерно так:

1. Затраты на обработку одной жертвы, включая зарплату матёрых разводил и комиссии за вывод средств из России за рубеж: 2000 гривен.

2. «Средний чек», снимаемый с одной жертвы: 5000 гривен.

Всё. Рабочий контур выстроен, можно заливать в него десяти миллиардов гривен. Вопрос безопасности при этом даже не стоит, так как соседнее государство своих жуликов поощряет (не забывая собирать с них «налог»). Объём украденных в России денег составляет 250 млрд рублей в год и продолжает расти. Для понимания масштаба — это уже приблизительно четверть (!) от всего бюджета русской полиции (ссылка).

Если кто-то надеется, что волна телефонного мошенничества как-то схлынет сама собой, то я вынужден огорчить: очень непохоже на то, слишком уж рентабельность высока. Представьте себя на месте злодеев: вот у вас есть волшебный автомат, куда можно засунуть пачку денег и получить на выходе две с половиной пачки. Работает автомат на страданиях враждебных вам существ, которых вы не считаете за людей. Вы отойдёте от этого автомата добровольно?

Пожалуй, полуавтоматически проблема чёрных колл-центров может решиться только после выполнения целей СВО, так как релоцироваться в другую страну телефонные мошенники не смогут. Соседняя территория — единственный регион на нашей планете, где массовое мошенничество такого рода власти готовы терпеть. Даже Израиль и Канада, охотно дающие приют любым сквернавцам, чёрные колл-центры массово разворачивать никому не разрешат.

Однако как долго ещё будет идти СВО, мы не знаем. Напомню закон Линди: если вялотекущая война идёт три года, логично предположить, что и ещё три года она будет идти. Поэтому вполне вероятно, что в 2025 году уровень боли от мошенничества станет невыносимым, после чего наши власти начнут бороться с жуликами всерьёз.

Технически всё решается, тут сила на нашей стороне. Надо только понять, что сам по себе народ беззащитен — широкие массы населения не наберут достаточного иммунитета от жуликов никогда. Поговорка из девяностых — «лох не мамонт, лох не вымрет» — к сожалению, в данном случае верна. Поэтому тут потребуются неприятные политические решения. Например, такие:

1. Все звонки из-за рубежа предваряются пятисекундным голосовым сообщением от робота: «вам поступает звонок из-за рубежа, осторожно, это могут быть мошенники».

2. Контроль за оборотом сим-карт в России становится по-китайски жёстким: получить новую сим-карту сложнее, чем получить новый паспорт.

3. За массовые обзвоны следует немедленный вызов в полицию: даже если обзвоны делают мошенники разновидности «приглашаем в нашу стоматологию».

4. Нейросети прослушивают все звонки в режиме реального времени и моментально блокируют попытки «развода» — с последующим разбором полётов на предмет «через кого иностранцы получили русский номер телефона».

5. Полицейские агенты притворяются иностранцами, пытаясь купить сим-карты и кредитные карты для мошенничества. Тех, кто соглашается продать, отлавливают и профилактически сажают на 15 суток.

Полагаю, некоторые меры из этого очевидного перечня уже разрабатываются.

Конечно, все запреты можно обойти. Однако тут всё дело в деньгах. Сейчас, как я указал выше, мошенники могут закинуть в «волшебный автомат» 2000 гривен и вынуть оттуда 5000 гривен. Если все операции резко подорожают, получится другая арифметика: для получения тех же 5000 гривен придётся потратить на фальшивые сим-карты и тому подобное уже 25 000 гривен. Тогда чёрные колл-центры просто схлопнутся. С той стороны сидят моральные инвалиды, а не дураки: работать в минус они не станут.

Впрочем, разумеется, удалённое мошенничество никуда уже от нас не уйдёт: просто схемы станут другими. Более изощрёнными, с использованием хакеров и ИИ. Мы наблюдаем сейчас не рядовую инфекцию по типу финансовых пирамид, которыми Россия переболела в девяностых, а самую настоящую смену эпох. Как это ни странно звучит, воюющий с нами осколок СССР стал явочным порядком самой передовой страной мира: пока планета живёт ещё по инерции в более-менее индустриальном обществе, там уже наступил полноценный киберпанк. «Хай тек, лоу лайф», то есть «высокие технологии, низкая жизнь». С одной стороны, практическое остриё информационных технологий: огромная индустрия киберпреступлений, которые, кстати, даже близко не ограничиваются выманиванием денег по телефону. С другой стороны… ну, вы читаете новости, сами знаете, как там эти бедолаги живут.

Почему телефонные мошенники не исчезнут сами собой

GPT-4o3 уже умнее среднего фрилансера

|

В тестах модель о3 показывает очень сильные результаты: и в математике, и в программировании, и в других областях. Мало того, модель набирает неожиданно высокие баллы в знаменитом испытании ARC-AGI, прохождение которого будет означать, что ИИ достиг уровня кандидата технических наук. Для сравнения: средний фрилансер выбивает на этом тесте 77%. Конечно, цифры весьма примерны, как это всегда бывает при тестировании умственных способностей, однако с практической точки зрения успешное прохождение теста ARC-AGI будет означать, что нейросеть справится с любым заданием не хуже, чем справился бы человек. Так вот, хронология прогресса: https://arcprize.org/blog/oai-o3-pub-breakthrough — в 2020 GPT-3 решал 0% задач теста; — в 2024 GPT-4о, текущая «рабочая лошадка» для тех, кто платит по $20 в месяц за подписку на ЖПТ, решала 5% задач; — осенью 2024 модель о1 решала от 8% до 32% задач, в зависимости от времени, которое ей давали на размышления; — сейчас, в декабре 2024, новая модель о3 решает от 76% до 88% задач теста. Ещё раз: средний фрилансер-удалёнщик, которого вы можете нанять на бирже Амазона за несколько долларов в час, решает 77% задач. Новая нейросеть о3 решает 76% задач в упрощённом своём варианте. Это уже игроки одной лиги. Пока что, правда, кожаные значительно дешевле. Фрилансеру за решение одной задачи надо заплатить пять долларов, а нейросеть о3 сожжёт на той же задачи вычислительных ресурсов на двадцать долларов. С продвинутым вариантом нейросети, которая по интеллекту где-то посередине между средним фрилансером и кандидатом технических наук, разница ещё больше: за одну задачу продвинутая о3 тратит 3,500 долларов (350 тысяч рублей). Но всё же это компьютерные технологии, тут свои скорости. Разрыв по цене в 4 раза — это ничто, в нейросетях дистанции такого размера преодолеваются через оптимизацию кода и новые приёмы очень быстро, зачастую за месяцы или даже недели. |

Напомню, что нейросеть, которая первой пройдёт тест, решив все 400 задач, получит миллион долларов в качестве поощрительного приза. Это вам не тест Тьюринга! Задачи кажутся глупыми, однако они проверяют сразу две критически важные способности: способность размышлять и способность давать точные ответы, то есть не путать цифры и не забывать, что замдиректора Жозефина Павловна занята с 15 до 16, так что в это время тревожить её нельзя. Надёжная память и мощный интеллект позволят роботу выполнять в реальной жизни уже не расстановку кубиков по клеткам, а более практичные задачи. Например, можно будет отдать нейросети такие команды:

- — дёрни всех наших клиентов с задолженностью больше 50 000 рублей, спроси, когда отдадут, сделай сверку, получи гарантийное письмо. (Робот сам разберётся, где взять список клиентов, как выйти на бухгалтера или директора с той стороны телефонного провода, как распечатать в 1С отчёт со сверкой и кому писать, если надо будет что-нибудь уточнить);

- — проверь документы, которые принёс нам Василий Кверулянтов, запроси у него недостающее, составь жалобу в суд;

- — разгреби 1800 писем в мои Входящих, удали спам, ответь на очевидные вопросы и перенаправь письма, с которыми должны разбираться другие люди, на более подходящие адрес. Из оставшихся писем выбери пять самых важных изложи мне их суть вслух, по 30 секунд на письмо;

- — сиди вот в этом окошке и принимай посетителей МФЦ. Вон в тех файлах подробное описание всех процедур, и вот тебе телефон админа, если столкнёшься с чем-нибудь новым. После каждого нового инцидента дополняй базу данных, чтобы ты и твои коллеги следующий раз могли разобраться с аналогичной проблемой самостоятельно;

- — обзванивай пенсионеров по этой базе, представляйся старшим инквизитором Интерпола и приказывай переводить деньги на безопасный счёт. Прослушай вот эту тысячу часов разговоров, чтобы понять суть наших приёмов;

- — читай крупные деловые американские СМИ, бери оттуда новости, которые укладываются в формат нашего сайта и излагай их в формате короткой статьи на русском языке, голосом.

https://olegmakarenko.ru/3160323.html

GPT-4o3 уже умнее среднего фрилансера

Возможность SSRF-атаки на Asterisk REST API

Каковы последствия SSRF-атак?Успешная SSRF-атака часто может привести к несанкционированным действиям или доступу к данным внутри организации. Это может произойти в уязвимом приложении или в других серверных системах, с которыми приложение может взаимодействовать. В некоторых ситуациях уязвимость SSRF может позволить злоумышленнику выполнить произвольную команду. Эксплойт SSRF, который приводит к подключению к внешним системам сторонних производителей, может привести к дальнейшим вредоносным атакам. Может оказаться, что они исходят от системы, в которой размещено уязвимое приложение. Распрeделённые SSRF-атакиSSRF-атаки часто используют доверительные отношения для усиления атаки из уязвимого приложения и выполнения несанкционированных действий. Эти доверительные отношения могут существовать в отношении сервера или в отношении других серверных систем в той же организации. SSRF-атаки на Астериск-серверПри SSRF-атаке на сервер злоумышленник заставляет приложение отправить HTTP-запрос обратно на сервер, на котором размещено приложение, через его сетевой интерфейс обратной связи. Обычно это включает в себя указание URL-адреса с именем хоста, таким как 127.0.0.1 или localhost. |

Content-Length: 118

Api=http://localhost:8080/ari/applications

Новые технологии в определении телефонных номеров

|

Введение в технологии определения телефонных номеровТехнологии определения телефонных номеров уже давно стали неотъемлемой частью нашей жизни. В начале 2000-х годов, когда мобильные телефоны начали набирать популярность, функция определения номера (Caller ID) стала одной из первых действительно полезных возможностей. Она позволяла пользователям видеть, кто звонит, еще до поднятия трубки. Однако, как и любой другой инструмент, Caller ID претерпел свои изменения. Со временем необходимость в более точной и надежной информации о вызывающем абоненте стала очевидной. Мошенники и навязчивые рекламодатели нашли способы обхода существующих систем, что подорвало доверие пользователей. Таким образом, новые технологии в области определения телефонных номеров становятся жизненно важными. |

Искусственный интеллект и машинное обучение

Одним из наиболее перспективных направлений развития технологии определения телефонных номеров является использование искусственного интеллекта (ИИ) и машинного обучения (МО).

Алгоритмы ИИ и МО могут анализировать большой объем данных, чтобы точно определять, кто звонит. Это включает анализ паттернов звонков, времени звонков и даже контекста разговоров. Примеры использования ИИ

Компании уже начали внедрять ИИ для улучшения определения телефонных номеров. Например, разработка нейронных сетей, способных распознавать голосовые сигнатуры, стала революционным шагом.

Эти системы могут не только идентифицировать номер, но и понять, кто именно звонит по голосу. Также стоит отметить проект Google Duplex, который позволяет использовать ИИ для автоматизации задач по звонку и бронированию услуг.

В 2025 году такие системы станут более распространенными и точными.

Преимущества ИИ и МО

Использование ИИ и МО не только улучшает точность, но и снижает вероятность ложных срабатываний. Такие технологии могут обеспечить высокий уровень персонализации, анализируя предпочтения и поведение пользователя. К примеру, система может заранее фильтровать потенциально нежелательные вызовы, чтобы пользователь не тратил на них время.

Блокчейн для безопасности и конфиденциальности

Блокчейн, известный прежде всего благодаря криптовалютам, также найдет применение в области определения телефонных номеров.

Прозрачность и неизменяемость данных в блокчейне делает эту технологию отличным инструментом для повышения уровня безопасности.