Direct to Cell — следующее поколение связи

|

Это связь напрямую со спутником через обычный смартфон по стандартному LTE в диапазоне 1,9–2,2 ГГц. На орбите уже более 650 спутников Direct to Cell. Пока работают только SMS, а голос и передача данных обещаны в ближайшее время. Чем это отличается от обычного Старлинка? Всем. Терминал Старлинк — это тарелка на крыше, которую можно найти, конфисковать. Direct to Cell — это любой из миллиардов смартфонов на планете. Попробуйте найти. Да, пока нужна наземная инфраструктура оператора — так называемый gateway и операторское ядро. Но спутники Starlink связаны между собой лазерами (ISL) и могут передавать данные через тысячи километров на gateway в Польше или Техасе. Локальная инфраструктура в стране пользователя в будущем уже не нужна. |

Пока ещё операторское ядро (core network) требуется для аутентификации SIM-карт, маршрутизации трафика и подключения к телефонной сети. SpaceX уже решает эту проблему. В сентябре 2025 года компания приобрела собственный радиочастотный спектр (AWS-4, H-block). Они движутся к тому, чтобы стать полноценным виртуальным оператором с собственным ядром в облаке. Когда это случится — любой человек просто скачает eSIM на обычный телефон и получит связь, которую невозможно отключить изнутри страны.

Просто выключить базовые станции не поможет — телефону вышки не нужны, он смотрит на небо. Отключение наземного интернета тоже бесполезно — данные идут через космос. Искать устройства сложно — это обычные телефоны, которых миллионы, хотя при передаче они излучают сигнал, который теоретически можно засечь. GPS-уязвимость, которая работала против терминалов, здесь отсутствует. Это уже более серьёзный технологический вызов, чем Старлинк. Запретить не получится — запрещать нечего, так как это обычные смартфоны с профилями eSIM. Контролировать невозможно — инфраструктура за пределами досягаемости.

Новый SIP-стек на RUST - RVOIP

Джонатан Айзенцопф (Jonathan Eisenzopf), разработчик из компании Talkmap (Сан-Франциско, Калифорния), предложил новый SIP-стек, написанный на языке RUST, ориентированный на высоконагруженные Контакт-центры, использующие голосовые соединения

Архитектура┌─────────────────────────────────────────────────────────────────────────┐ │ INTERNET │ └─────────────────────────────────────────────────────────────────────────┘ │ ┌─────────┴────────┐ │ │ [Public IPs] [Public IPs] │ │ ┌─────────────────┴──────┐ ┌────────┴─────────────────┐ │ SBC Server (Active) │ │ SBC Server (Standby) │ │ Libraries: │ │ Libraries: │ │ - sbc-core (NEW) │ │ - sbc-core (NEW) │ └───────────┬────────────┘ └──────────────────────────┘ │ [DMZ Network - 10.1.0.0/24] │ ┌───────────┴──────────────────────────────────┐ │ │ ┌────┴─────────────┐ ┌────────┴────────┐ │ Registrar │ │ Auth/User Mgmt │ │ Server │ │ Server │ │ Libraries: │ │ Libraries: │ │ - registrar-core │ │ - users-core │ │ - sip-core │ │ - auth-core │ └────┬─────────────┘ └─────────────────┘ │ │ [Trusted Network - 10.2.0.0/24] │ ┌────┴────────────────────────────────────────────┐ │ SIP Proxy Cluster │ │ ┌─────────┐ ┌─────────┐ ┌─────────┐ │ │ │ Proxy 1 │ │ Proxy 2 │ │ Proxy 3 │ │ │ │ proxy- │ │ proxy- │ │ proxy- │ │ │ │ core │ │ core │ │ core │ │ │ └─────────┘ └─────────┘ └─────────┘ │ └────┬────────────────────────────────────────────┘ │ ├──────────────────┬──────────────────┬────────────────┐ │ │ │ │ ┌────┴─────┐ ┌─────┴─────┐ ┌─────┴─────┐ ┌──────┴──────┐ │ B2BUA │ │ IVR │ │ Queue │ │ Conference │ │ Server │ │ Server │ │ Server │ │ Server │ │ │ │ │ │ │ │ │ │ b2bua- │ │ b2bua- │ │ b2bua- │ │ b2bua- │ │ core │ │ core + │ │ core + │ │ core + │ │ (dialog) │ │ ivr │ │ queue │ │ conference │ │ │ │ handler │ │ handler │ │ handler │ └────┬─────┘ └─────┬─────┘ └─────┬─────┘ └──────┬──────┘ │ │ │ │ └──────────────────┴──────────────────┴────────────────┘ │ API Control (REST/gRPC) [Media Network - 10.3.0.0/24] │ ┌───────────────────────────┴────────────────────────────┐ │ Media Server Pool │ │ ┌──────────┐ ┌──────────┐ ┌──────────┐ │ │ │ Media 1 │ │ Media 2 │ │ Media 3 │ │ │ │ media- │ │ media- │ │ media- │ │ │ │ server- │ │ server- │ │ server- │ │ │ │ core │ │ core │ │ core │ │ │ └──────────┘ └──────────┘ └──────────┘ │ └────────────────────────────────────────────────────────┘ |

## Server Components ### 1. Session Border Controller (SBC) **Purpose**: Network edge security, NAT traversal, topology hiding, DDoS protection **Configuration**: Active/Standby HA pair **Libraries Required**: - `sbc-core` (NEW) - Primary SBC functionality - `media-core` - RTP anchoring - `sip-transport` - Network edge handling - `infra-common` - Infrastructure **Key Functions**: - Topology hiding (removes internal IPs) - NAT traversal (Far-end NAT support) - Protocol normalization - Rate limiting and DDoS protection - TLS termination - Header manipulation ### 2. Registrar Server **Purpose**: User registration, location service **Configuration**: Active/Active cluster with database backend **Libraries Required**: - `registrar-core` - Registration handling - `sip-core` - SIP message parsing - `infra-common` - Infrastructure - Database integration for persistence **Key Functions**: - REGISTER processing - Location binding management - Registration expiry handling - Multi-device registration support - Integration with auth server ### 3. Authentication/User Management Server **Purpose**: User authentication, authorization, account management **Configuration**: Active/Active cluster **Libraries Required**: - `users-core` - User management - `auth-core` - OAuth2/JWT authentication - Database backend (PostgreSQL/MySQL) **Key Functions**: - SIP digest authentication - OAuth2/JWT for web clients - User provisioning - Permission management - Integration with external identity providers ### 4. SIP Proxy Cluster **Purpose**: Call routing, load balancing, failover **Configuration**: Stateless proxy cluster (3+ nodes) **Libraries Required**: - `proxy-core` (NEW) - Proxy functionality - `dialog-core` - Transaction management - `infra-common` - Infrastructure **Key Functions**: - Request routing based on rules - Load balancing across B2BUA servers - Failover handling - Parallel/serial forking - Route advance on failure |

https://github.com/eisenzopf/rvoip

Обзор безопасности VoIP за 2025 год

|

Подводим обзор за весь год, лучшие и худшие показатели безопасности RTC в 2025 году: Плохие новости: - Yealink снабдила каждый VoIP-телефон копией закрытого ключа своего центра сертификации, который по замыслу не может быть обновлён; - В течение 9 месяцев утечка данных из Ribbon C ommunications оставалась незамеченной при поставках в AT&T, Verizon и Министерство обороны - уязвимость нулевого дня во FreePBX активно использовалась в дикой природе. Хорошие: - Выпущена версия OWASP ASVS v5, в которой есть специальная глава о безопасности WebRTC - Опубликован RFC 9725 (WHIP) со встроенными средствами защиты - Asterisk добавил аутентификацию по протоколам SHA-256/SHA-512 (наконец-то преодолев MD5) Также в этом выпуске: - Наши рекомендации по отказу в обслуживании в SIPGO - эта библиотека поддерживает SIP-интерфейс OpenAI в реальном времени - Дополнительные уязвимости FreePBX: обход аутентификации и внедрение SQL-кода; - Анализ VoIP-протокола Tin Can: секретные вопросы, которые родители должны задавать об игрушках, подключенных к Интернету. - Критические уязвимости в Fanvil X210, включая неавторизованный RCE. |

Безопасный счёт вечности

|

Ей было всего 37. Работала в медсанчасти, устала, как и вся страна. И в какой-то момент решила хоть кому-то довериться, когда позвонили «представители Госуслуг»: мягкий голос, уверенный тон, «служебные персона» на другом конце провода. Сценарий проверенный — «ваш личный кабинет взломали», «срочно спасайте деньги», «переведите всё на безопасный счёт».

Где-то в тот момент, когда она бегала по банкам и продавала личные вещи, государственная машина могла бы вмешаться. Но не вмешалась. 13 ноября её нашли в водоёме у базы отдыха «Бодрость» под Асбестом. Символично название, правда? Пока одни отдыхают, другие тонут — в буквальном и метафорическом смысле. Эпоха цифрового благополучия, но смерти по старым схемам Миллионы держат на телефонах «Мир», «Госуслуги», «Госключи», «Автокод», и ещё сто приложений, где за каждым QR-кодом живёт бюрократический членистоногий аппарат. Нам обещают «цифровое удобство», «защиту данных» и «российское облако», но в реальности это облако висит над каждым из нас — с громом, молнией и фразой «ваш личный кабинет пытаются взломать». Баланс цифровых иллюзий и реальных смертей уже пора свести в таблицу: сколько граждан умерло из-за мошенников, потому что оператор связи выдал симку «по скану неизвестно чьего паспорта», а силовики на горячей линии разводят руками? Где все те, кто так любит говорить о «национальной безопасности»? Когда дело касается блогеров и соцсетей — реестр, блокировка, статья, протокол. Когда же речь идёт о реальных убийствах через банк и телефон, следы теряются по дороге между отделом «К» и ближайшим кофе-брейком. Почему мобильные операторы до сих пор живут в режиме «симки для всех»? Раз в месяц СТАБИЛЬНО появляются новости: «ФСБ изъяло тысячу поддельных сим-карт», но кто их выдал? Сотрудники на точках продаж, превращённые в статистов, повторяют, что «не могут проверять каждую личность». |

Возможно, потому что «бороться сложно», а «отчитаться легко». Сколько нужно смертей? Банки катают клиентов по кругу: «деньги ушли по согласию, вернуть невозможно». Операторы shrug: «номер оформил кто-то другой». Силовики закрывают дело фразой «неустановленные лица». И только матери, как у погибшей Марины, продолжают спрашивать — сколько ещё нужно смертей, чтобы мерзкая телефонная удавка перестала душить доверчивых людей?

13 ноября стало ещё одним днём статистики, который засчитают в графу «самоубийство». Но за каждым таким случаем — виртуальный след, реальные номера, конкретные банкоматы, конкретные сим-карты. Всё можно было вычислить, если бы хотелось. Преступление без ответственного Телефонные мошенники даже не прячутся — они живут в Telegram-каналах, торгуют базами клиентов банков, обсуждают, кого «развести». Это открытый рынок человеческих страхов. А настоящие структуры контроля тихо подмахивают очередное «поручение о профилактике». В кавычках — потому что профилактика начинается не с лозунгов, а с бизнеса операторов связи, банков и надзорных органов.

Когда-нибудь за это придётся ответить. Не мошенникам — они, как вирус, бессмертны в среде без иммунитета. Придётся отвечать тем, кто должен был поставить защиту, но поставил галочку. Марину нашли у базы с весёлым названием «Бодрость». Ирония момента будто нарочно прописана судьбой. Где-то там, за кулисами пиар-департаментов, сейчас уже наверняка готовят сухое заявление: «Ведётся проверка». Её результат предсказуем, как и любая официальная реакция: проверку проведут, выводы сделают, рекомендации направят. И всё. А через неделю другой «мошенник с Госуслуг» позвонит другой женщине и скажет: «Ваши деньги под угрозой». И история повторится — с неизменной бодростью государственного бездействия.

Потенциальные риски российского сегмента глобальной сети.

|

Правительство РФ утвердило «Правила централизованного управления сетью связи общего пользования», которые описывают механизм реагирования на угрозы в Рунете. Постановление №1667 от 27.10.2025 опубликовано на официальном портале правовых актов.

Новые правила были разработаны в исполнение так называемого закона «о суверенном Рунете» (ФЗ-90), принятого ещё в 2019 году. Постановление Правительства РФ наделяет Роскомнадзор функциями оперативного реагирования на потенциальные риски для стабильности, безопасности и целостности российского сегмента глобальной сети. Нормативный акт вступит в силу 1 марта 2026 года и будет действовать вплоть до 1 марта 2032 года. Документ формализует совместную работу Минцифры, Роскомнадзора и ФСБ. Эти ведомства сформируют межведомственную комиссию, которая и будет принимать решение о введении централизованного управления «при возникновении угроз» работе сети. В рамках этого режима ведомства смогут применять следующие меры: - Обязательная фильтрация трафика через ТСПУ (технические средства противодействия угрозам). - Блокировка отдельных ресурсов или направлений трафика. - Изоляция российского сегмента сети от глобального интернета. |

К числу возможных угроз относятся перебои в доступе к телекоммуникационным услугам (включая вызов служб экстренной помощи), кибернетические атаки, несанкционированный доступ к управляющим системам, распространение запрещенного контента, а также нарушения в работе при взаимодействии между различными сетями.

В случае возникновения подобных угроз Роскомнадзор получает право корректировать маршруты трафика, резервировать линии связи, активировать средства защиты информации и устанавливать фильтры, а также издавать обязательные для исполнения распоряжения операторам связи и владельцам точек обмена трафиком.

Читать полностью »Потенциальные риски российского сегмента глобальной сети.

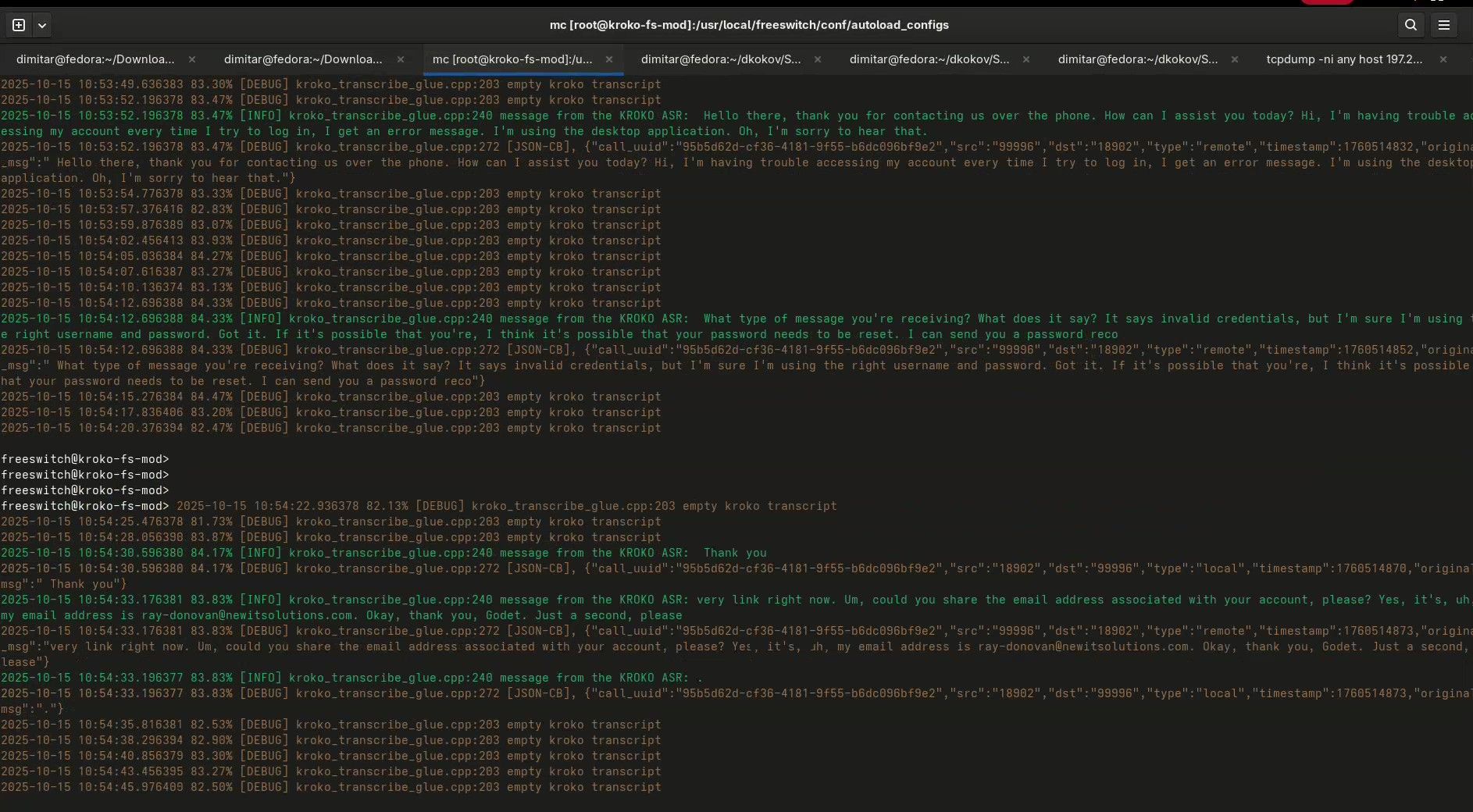

Kroko ASR для FreeSWITCH

|

Представляем Kroko ASR для FreeSWITCH: программа с открытым исходным кодом, преобразующая речь в текст в режиме реального времени. В течение многих лет прямая транскрибация звонков была привязана к облачным сервисам (speech2text.ru, curuscribe.ru, conspecto.ru, turboscribe.ai, audio-transcription.ru), что приводило к задержкам, проблемам с конфиденциальностью и непредсказуемым расходам. Мы считаем, что пришло время изменить это. С помощью Kroko ASR для FreeSWITCH теперь вы можете передавать аудиопоток ваших звонков напрямую на быстрый локальный движок распознавания речи, не требуя графического процессора. Вот что отличает его от других приложений: ► Оптимизирован для процессора: обрабатывает 8-10 параллельных потоков на ядро процессора. Не задействован графический процессор. Нет зависимостей. ► Точность на уровне Whisper / Parakeet: создана на основе моделей CC-BY и адаптирована для телефонии в режиме реального времени. ► Оперативная или облачная связь: Сохраняйте конфиденциальность данных, минимальную задержку и полный контроль. ► Простая интеграция: Используйте непосредственно в своем диалплане (kroko_transcribe) или через API (uuid_kroko_transcribe). ► Полностью открытый исходный код: расширяйте, адаптируйте и создавайте его самостоятельно, без привязки к поставщику. Эта интеграция обеспечивает мгновенную высококачественную транскрибацию в FreeSWITCH, что идеально подходит для поддержки клиентов, аналитики и голосовых роботов в режиме реального времени. Хотите получить ещё более высочайшее качество и поддержать наше предприятие? Подумайте о переходе на модели Kroko Pro: всего 25 долларов в месяц за корпоративную мини-АТС. (количество расшифровок неограниченно). Документация: https://docs.kroko.ai/demos/#kroko-module-for-freeswitch-real-time-transcripts GitHub: https://github.com/kroko-ai/integration-demos/tree/master/freeswitch-kroko Try Kroko ASR: https://www.kroko.ai P.S. Готовится релиз для Asterisk! |